VPN مقابل. البروكسي. أيهما أفضل؟ هذا يعتمد عليك.

على الرغم من أن الشبكات الافتراضية الخاصة والوكلاء قد يبدوان متشابهين في الظاهر، حيث أن كلاهما يوفران الأمان والخصوصية على الإنترنت، إلا أنهما في باطنهما مخلوقان مختلفان تمامًا، فقد ولدا ونشآ ليقدما حلولاً مختلفة.

تم تصميم الشبكات الافتراضية الخاصة للربط "افتراضيًا" بين جهازي كمبيوتر أو شبكتين متباعدتين جغرافيًا باستخدام شبكات محفوفة بالمخاطر مثل الإنترنت. وعلى العكس من ذلك، صُممت البروكسيات لإضافة هيكلية للشبكات الموزعة المعقدة من خلال مركزية جميع الطلبات والاستجابات. لذلك، يوفر كلا الحلين مستويات مختلفة من الخصوصية والأمان كمنتجات ثانوية.

في هذه المقالة، ستتعرف في هذه المقالة على أهم 6 اختلافات رئيسية بين VPN مقابل الوكيل. ستتعلم أيضًا متى تستخدم أحدهما كبديل للآخر.

تنويه: تم تطوير هذاه المادة لأغراض معلوماتية فقط، وهي لا تشكل تأييدًا لأي أنشطة (بما في ذلك الأنشطة غير القانونية) أو منتجات أو خدمات. أنت وحدك مسؤول بشكل كامل عن الامتثال للقوانين المعمول بها، بما في ذلك قوانين حماية الملكية الفكرية، عند استخدام خدماتنا أو الاعتماد على أي معلومات هنا. نحن لا نتحمل أي مسؤولية عن الضرر الناشئ عن استخدام خدماتنا أو المعلومات الواردة هنا بأي شكل من الأشكال، إلا في الحالات التي يُشترط فيها وجود ذلك صراحة بموجب القانون.

جدول المحتويات.

- ما هي VPN؟

- كيف تعمل الشبكة الخاصة الافتراضية (VPN)؟

- متى يجب عليك استخدام VPN؟

- ما هو الخادم الوكيل؟

- كيف يعمل الوكيل؟

- متى يجب عليك استخدام وكيل؟

- الشبكة الافتراضية الخاصة الافتراضية مقابل الوكيل: أهم 6 اختلافات.

- المدفوع مقابل المجاني.

- تخفي الشبكات الافتراضية الخاصة كل حركة المرور، لكن البروكسيات توفر المزيد من المرونة.

- توفر شبكات VPN التشفير من طرف إلى طرف.

- السرعة وتجربة المستخدم.

- التورنت السريع مقابل الأمان.

- السعر.

- كلمات أخيرة

ما هي VPN؟

A الشبكة الخاصة الافتراضية (VPN) هي مجموعة من العملاء والخوادم المترابطة افتراضياً. كما ذكرنا سابقاً، تم تصميم الشبكات الافتراضية الخاصة لتوسيع الشبكات المحلية جغرافياً. نظرًا لأن الشبكات الافتراضية الخاصة لا تعتمد على أنظمة متصلة فعليًا، يمكن أن تمتد شبكاتها في جميع أنحاء العالم.

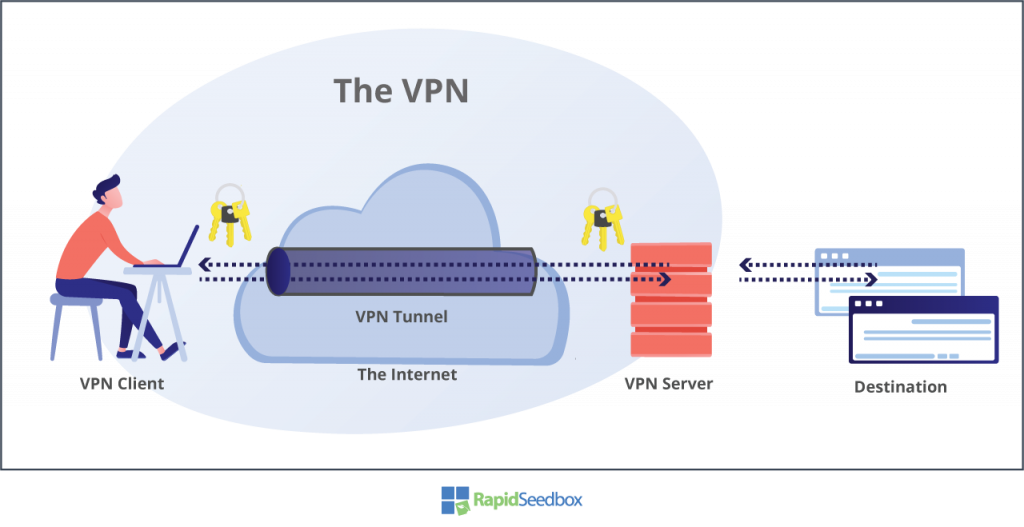

تستخدم الشبكة الافتراضية الخاصة عادةً الإنترنت كوسيط. يستخدم عملاء وخوادم VPN الشبكة الخاصة الافتراضية الشبكة (الإنترنت) لتبادل الحزم، وللحفاظ على أمانها، فإنها تنشئ نوعًا من الأنفاق "السرية تحت الأرض". لن يتمكن أي شخص لديه إمكانية الوصول إلى "هذه الشبكة" (مزودو خدمات الإنترنت أو المخترقون أو الحكومة أو غيرهم) من معرفة ما يجري ومن خلال أنفاق الشبكة الافتراضية الخاصة هذه.

a. كيف تعمل الشبكة الخاصة الافتراضية (VPN)؟

لإنشاء هذه الأنفاق المخفية، تستخدم الشبكات الافتراضية الخاصة التشفير. يتفق كل من العميل والخادم ويتشاركان مجموعة من مفاتيح التشفير وفك التشفير لإنشاء هذا النفق.

لنفترض أنك متصل بخادم VPN وتريد تصفح الإنترنت. ما يلي هو تدفق الرسائل الذي يوضح اتصال عميل وخادم VPN قياسي للشبكة الافتراضية الخاصة.

- قبل أن يخرج طلب الإنترنت الخاص بك للحصول على خدمة ما (أي HTTP أو P2P)، تتولى عملية VPN الخاصة بالعميل التحكم في عملية الشبكة الافتراضية الخاصة.

- يقوم عميل VPN بتشفير بيانات حزمة IP باستخدام المفتاح العام المستلم من الخادم، ثم يقوم بتغليف الطلب بعنوان IP الوجهة الجديدة: خادم VPN.

- يقوم العميل بنقل الحزمة المشفرة عبر الإنترنت نحو خادم VPN.

- أي شخص عبر هذا المسار، سواء كان مخترق مقهى أو مزود خدمة إنترنت أو حكومة أو جارك، سيظل قادرًا على التقاط حزمك ولكن لن يتمكن أبدًا من الاستفادة من بياناتك.

- يستقبل خادم VPN الحزمة ويفتحها ويفك تشفيرها باستخدام المفتاح الخاص.

- يقوم خادم VPN بفك كبسولات حزمة العميل الأصلية، ثم يعيد توجيه الطلب الأصلي باستخدام عنوان IP الخاص بالشبكة الافتراضية الخاصة للخادم إلى الوجهة المقصودة (على سبيل المثال، youtube.com أو facebook.com).

b. متى يجب عليك استخدام VPN؟

حالات الاستخدام واسعة الانتشار هي (على سبيل المثال لا الحصر): توسيع نطاق الشبكات الخاصة، والتحايل على القيود الجغرافية، وتجاوز الرقابة، وحماية الهوية الحقيقية، وتحسين أمن المقرات الفرعية، وإضافة الأمان عند استخدام الشبكات العامة، وغيرها.

- يجب على المستخدمين النهائيين المنفردين أو الشركات الصغيرة استخدام VPN من أجل: حماية الخصوصية وإخفاء الهوية أثناء القيام بأنشطة غير كثيفة الموارد مثل تصفح الويب.

- يجب على الشركات متوسطة الحجم استخدام الشبكات الخاصة الافتراضية الخاصة لـ توسيع الشبكات جغرافياً أو الاتصال بشبكات بعيدة عبر الإنترنت. يمكن أن تسمح الشبكات الافتراضية الخاصة للمستخدمين المتنقلين والبعيدين بالوصول الآمن إلى الشبكة الداخلية للشركة. تُعد الشبكات الافتراضية الخاصة أيضًا أدوات رائعة لاختبار التطبيقات والمحتوى المصممة جغرافيًا من وجهة نظر جماهير مختلفة.

ما هو الخادم الوكيل؟

كما ذكرنا من قبل، تم تصميم البروكسيات لإضافة بنية للشبكات الموزعة المعقدة من خلال مركزية جميع طلباتها واستجاباتها. للقيام بذلك، فإنها تعمل كعقد وسيطة بين العملاء أو الخوادم أو الشبكات أو الإنترنت.

الوكلاء مثل ردهات الأمن. عندما تدخل إلى المبنى، قد يكون للردهات الأمنية بعض اللوائح مثل طلب مستنداتك، وفحص حقائبك، ومراقبة الحمى، وما إلى ذلك. لا توجد طريقة للدخول إلى المبنى أو الخروج منه دون المرور بهذه الردهة.

البروكسي مشابه لأنك عندما تذهب (تطلب خدمات) داخل الشبكة أو خارجها (الإنترنت)، سيكون عليك المرور عبر الوكيل - الذي سيقوم بشكل عام بفحص طلباتك أو إيقافها أو تعديلها.

a. كيف يعمل التوكيل؟

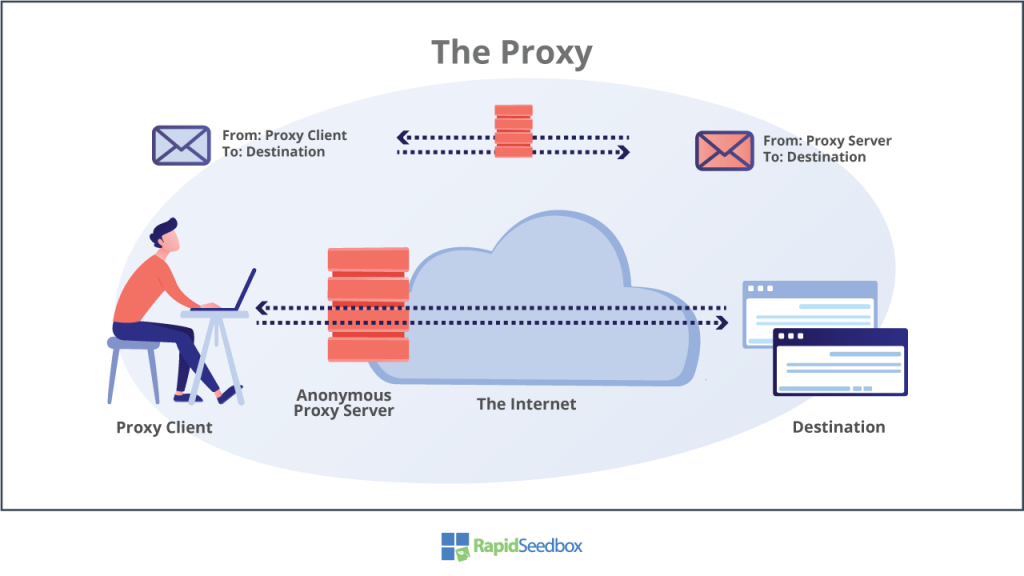

أنواع التوكيل بألوان ونكهات مختلفة، حيث يعمل كل منها بشكل مختلف تمامًا. ولكن بشكل عام، كونهم وسطاء للطلبات والردود فإن البروكسيات لديها تدفق الرسائل التالية. لنفترض أنك متصل بالإنترنت عبر وكيل ويب مجهول الهوية.

- لديك خادم وكيل ويب (HTTP) تم تكوينه على جهاز الكمبيوتر الخاص بك.

- سيقوم متصفح الويب الخاص بك بإعادة توجيه جميع طلبات HTTP إلى عنوان IP الخاص بهذا الوكيل.

- يتلقى البروكسي، الموجود في أي مكان، من داخل شبكتك إلى جميع أنحاء العالم، طلبك. سيتمكن أي شخص عبر هذا المسار من التقاط حزمك وقراءة الرسائل غير المشفرة.

- سيقوم الوكيل المجهول بتعديل عنوان IP المصدر بحيث لا تستطيع الوجهة التعرف على المصدر الحقيقي لحركة المرور.

- يقوم الخادم الوكيل بإعادة توجيه طلب العميل إلى الوجهة.

ملاحظة: صُممت البروكسيات في البداية ليتم نشرها في محيط الشبكة الداخلية - المواجهة للإنترنت. توفر هذه البروكسيات المواجهة للإنترنت لمسؤول الشبكة تحكماً كاملاً في الموارد الخارجية التي يمكن للمستخدمين الداخليين الوصول إليها (على غرار جدار الحماية). لكن في الواقع، يمكن أن يكون البروكسي موجوداً في أي مكان في العالم ويظل يؤدي الغرض منه.

b. متى يجب عليك استخدام وكيل؟

- يجب على الشركات الشخصية أو الصغيرة استخدام وكيل إذا كانوا يبحثون عن التوازن الصحيح بين إخفاء الهوية والسرعة. البروكسيات شائعة لتجاوز المحتوى المقيد جغرافياً والرقابة. بالإضافة إلى ذلك، يمكن لخادم بروكسي مثل SOCKS5 أن يوفر أداءً أسرع وأفضل لخدمات مثل البث، وألعاب الفيديو، و P2P، ويمكنه أيضًا توفير مصادقة لمزيد من الأمان.

- يجب على الشركات المتوسطة إلى الكبيرة استخدام وكيل: لمراقبة حركة المرور الواردة/الصادرة وتصفيتها, استخراج البيانات من مواقع الإنترنت،التحقق من الإعلان تحسين محركات البحثواختبار مواقع الويب والتخصيص الجغرافي ومطاردة التهديدات وغيرها. في الوقت الحاضر، هناك حالة استخدام واسعة الانتشار وهي الشبكة الموزعة عالميًا من الخوادم الوكيلة المنتشرة في مناطق جغرافية متعددة. توفر هذه الشبكة من الخوادم الوكيلة التخزين المؤقت، والتخزين المؤقت، وحتى للمساعدة في امتصاص الهجمات الحجمية، مثل هجمات DDoS. يُعرف هذا باسم شبكة توزيع المحتوى (CDN).

الشبكة الافتراضية الخاصة الافتراضية مقابل الوكيل: أهم 6 اختلافات.

1. المدفوع مقابل المجاني.

دائمًا ما تكون الاختلافات بين إحدى التقنيات والأخرى أكثر جرأة عندما تكون الخدمة, المدفوع مقابل المجاني. عندما تكون الشبكة الافتراضية الخاصة أو البروكسي مجانية، يجب أن تكون هناك طريقة لمزود الخدمة للحفاظ على أعمال البروكسي أو الشبكة الافتراضية الخاصة. يتطلب كل من الشبكات الافتراضية الخاصة والبروكسي موارد وبنية تحتية وموظفي صيانة ومراقبة. لذا، إذا كنت تستخدم شبكة افتراضية خاصة افتراضية مجانية أو فتح الوكيل المفتوح، من المحتمل أن تواجه مشكلات في الخصوصية والأمان في مرحلة ما.

تتطلب الشبكات الافتراضية الخاصة المزيد من الموارد، وهذا على الأرجح سبب عدم رؤيتك للعديد من الشبكات الافتراضية الخاصة المجانية. ولكن مع ذلك، يمكن استخدام الشبكات الافتراضية الخاصة المجانية لتحقيق الربح. وغالبًا ما تُستخدم لجمع البيانات من المستخدمين، مما يقضي على الغرض الكامل من "خصوصية الإنترنت". مثل هذه الشبكات الافتراضية الخاصة المجانية تجني المال، ليس من المستخدمين النهائيين ولكن من بيع البيانات (سجلات حركة المرور) لوكالات التسويق والإعلان. حتى الشبكات الافتراضية الخاصة التجارية التي تقع مقارها في بلدان ذات لوائح بيانات صارمة (تحالف العيون الخمس) قد تسرب البيانات. فهم مطالبون بالاحتفاظ بالسجلات. لذا، في أي وقت تأتي فيه الحكومة أو الوكالات الأخرى بمذكرة تفتيش، سيتعين على مزود خدمة VPN تسليم سجلات البيانات المخزنة.

نظرًا لأن البروكسي يتطلب بنية تحتية أقل لنشره (بدون تشفير)، فهناك المزيد من البروكسيات المتاحة بشكل عام "المجانية والمفتوحة وغير الآمنة".

2. تخفي الشبكات الافتراضية الخاصة كل حركة المرور، لكن البروكسيات توفر مرونة أكبر.

الفرق الكبير بين البروكسي والشبكات الافتراضية الخاصة هو أن كلاهما يعمل في طبقات مختلفة من نموذج OSI. تعمل بروتوكولات VPN الشائعة مثل PPTP و L2TPv3 و IPSEC في الطبقة 3 (طبقة الشبكة). بالطبع، تستخدم الشبكات الافتراضية الخاصة الطبقة 4 لإنشاء الاتصالات. على سبيل المثال، يستخدم PPTP PPTP TCP (الطبقة 4)، بينما يستخدم L2TP و IPSEC TCP و UDP (الطبقة 4) لإنشاء النفق. ولكن بمجرد إنشاء نفق VPN، تعمل بروتوكولات VPN تماماً مثل واجهات الشبكة. هذه العملية في الطبقة 3 يعني أن الشبكة الافتراضية الخاصة تأخذ حركة المرور الخاصة بك بالكامل (DNS، HTTP، P2P، VoIP، إلخ)، بغض النظر عن رقم المنفذ أو التطبيق، وتقوم بتشفيرها.

من ناحية أخرى، تعمل البروكسيات، من ناحية أخرى، في الطبقة 7 (طبقة التطبيق)، باستثناء وكيل SOCK5التي تعمل في الطبقة 5. يوفر التشغيل في الطبقات 5-7 مرونة أكبر بكثير في كيفية توجيه حركة المرور بشكل انتقائي. على سبيل المثال، يمكن أن يكون لديك HTTP فقط (تصفح الويب) يمر عبر البروكسي، بينما تستخدم بقية حركة مرور الإنترنت (DNS و SMTP و FTP وما إلى ذلك) واجهة الشبكة العادية.

3. توفر شبكات VPN التشفير من طرف إلى طرف.

التشفير هو طريقة تحويل نص يمكن للبشر قراءته إلى بيانات نص مشفر غير مترابط وعشوائي. لضمان فهم المستلم لبيانات النص المشفر هذه، يجب أن يتفق المرسل والمستلم على مجموعة من مفاتيح التشفير.

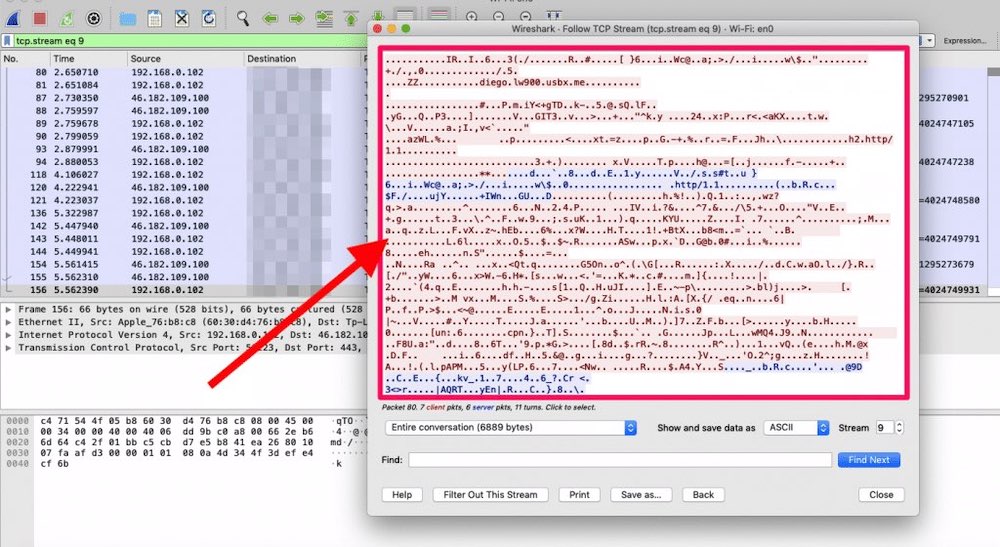

التشفير هو ما يميز الشبكات الافتراضية الخاصة عن غيرها. فهو يحسن مستوى الأمان والخصوصية بشكل كبير. على الرغم من أنه لا يزال بإمكان المخترق أو مزود خدمة الإنترنت أو الحكومة اعتراض والتقاط حركة المرور الخاصة بك التي تنتقل عبر نفق VPN المشفر، إلا أنهم لن يتمكنوا من فهم بيانات النص المشفر، والتي تبدو هكذا (راجع لقطة الشاشة أدناه).

يعتمد مستوى الخصوصية في الشبكة الافتراضية الخاصة على قوة تشفير آلية التشفير. هناك العديد من خوارزميات التشفير، بعضها أضعف وأسهل في الاختراق، والبعض الآخر أقوى وغير قابل للاختراق، بل ويستخدمه الجيش ووكالة الأمن القومي. تحدد خوارزميات التشفير كيفية إخفاء البيانات في الرسالة؛ ومن الأمثلة على ذلك 3DES و AES و RSA. تستخدم هذه الآليات مجموعة من المفاتيح والشفرات (128 أو 256 بت) لإخفاء المعلومات وتستخدمها بروتوكولات الأمان المختلفة. من الأمثلة على بروتوكولات تشفير الشبكات الافتراضية الخاصة PPTP و L2TP و SSTP و IKEv2 و OpenVPN و IPSec و WireGuard وغيرها.

من ناحية أخرى، لم يتم تصميم خوادم البروكسي لتشفير البيانات. من حيث المفهوم، تخفي البروكسيات عنوان IP الخاص بك مع عنوان IP الخاص بها ولكنها لا تشفر البيانات. يمكنك استخدام البروكسيات مع SSL لتعويض هذا النقص في التشفير، ولكن هذا الحل البديل يتطلب خبرة فنية.

4. السرعة وتجربة المستخدم.

نظرًا لأن البروكسيات تم إنشاؤها لغرض مختلف تمامًا: "مركزية وتبسيط طلبات الشبكة الموزعة"، فإن آليات الأمان الخاصة بها تختلف تمامًا عن آليات الشبكات الافتراضية الخاصة.

لا تحتوي البروكسيات على هذا التشفير الزائد، لذا فهي عادةً ما تكون أسرع من الشبكات الافتراضية الخاصة. على الرغم من أن تصفح الإنترنت باستخدام شبكة افتراضية خاصة قد لا يؤثر على تجربة المستخدم، إلا أن حركة المرور ذات الحمل الأعلى مثل بث الفيديو أو نقل الملفات P2P أو الألعاب هي التي تؤثر.

أسرع نوع من البروكسي هو البروكسي النفقي البسيط، أو بعبارة أخرى، "بوابة الإنترنت" اليومية. لا يقوم هذا النوع من البروكسي بتعديل الطلبات والاستجابات (يقوم فقط بتركيزها وإعادة توجيهها). أنواع أخرى أنواع الوكلاء مثل الوكلاء المجهولين، وتغيير الطلبات والاستجابات. هذه البروكسيات تخفي (تخفي) الطلب الأصلي للمصدر إلى المورد الوجهة. حتى أن بعض خدمات البروكسي قد تستخدم أنظمة تخزين مؤقت لتحميل الموقع واسترجاعه بشكل أسرع.

5. التورنت السريع مقابل الأمان.

VPN مقابل البروكسي لتحميل التورنت؟ توفر هاتان التقنيتان سرعة وأداء وأمان مختلفين عندما يتعلق الأمر بتحميل التورنت. في سيناريو الشبكة الافتراضية الخاصة، نظرًا لأن جميع البيانات الصادرة يجب تشفيرها بواسطة عميل الشبكة الافتراضية الخاصة، ستتدهور السرعة والأداء أثناء تحميل التورنت. إزالة هذا التشفير الزائد يُحدث فرقًا كبيرًا في السرعة، ولكن المفاضلة هي الأمان والخصوصية.

- مزود خدمة الإنترنت والحكومة؟ إذا قام مزود خدمة الإنترنت أو الحكومة بفحص حركة المرور الخاصة بك في الطبقات 4 أو 7، فيمكنهم تحديد منفذ أو تطبيق P2P. ستقوم الشبكة الافتراضية الخاصة بتشفير حركة مرورك بالكامل من الطبقات 3 إلى أعلى، بما في ذلك معلومات P2P. أما البروكسي، من ناحية أخرى، لا يخفي المنافذ والتطبيقات، مما يعني أن مزود خدمة الإنترنت والحكومات يمكن أن يعترض ويكتشف حركة المرور هذه.

- في سرب السيل؟ سيستخدم كل من الشبكة الافتراضية الخاصة وخادم البروكسي عناوين IP الخاصة بهم وليس بعناوين IP الخاصة بك للمشاركة في سرب التورنت. إلا مع البروكسيات الشفافة والنفقية، لأنها لا تخفي عنوان IP الخاص بك مع عناوين IP الخاصة بهم.

6. السعر.

كما هو مذكور في أول "الفرق بين البروكسي والشبكة الافتراضية الخاصة"، فإن كيفية حصولك على شبكة افتراضية خاصة أو وكيل تُحدث فرقًا كبيرًا. أسعار الشبكات الافتراضية الخاصة والبروكسي مختلفة قليلاً. على الرغم من أنه يمكنك العثور على شبكات VPN رخيصة للموارد المشتركة وحتى مجانية (في بعض الحالات)، إلا أن سعر الشبكة الافتراضية الخاصة للأعمال يميل إلى التوسع على المدى الطويل. يتطلب دعم شبكة افتراضية خاصة لشركات كبيرة المزيد من البنية التحتية والدعم والصيانة والمراقبة.

يمكن أن تكون البروكسيات المدفوعة أرخص بكثير من الشبكات الافتراضية الخاصة المدفوعة. خاصة وكلاء IPv6, حيث يمكنك الحصول على مئات أو آلاف البروكسيات (عناوين IP جديدة) بسعر جيد.

كلمات أخيرة

VPN مقابل البروكسي؟ أيهما أفضل؟ ما هي الاختلافات الرئيسية بينهما؟

- ستكون الاختلافات بين الشبكة الافتراضية الخاصة مقابل البروكسي أكثر وضوحًا عند استخدام خدمة مجانية مقابل خدمة مدفوعة. على سبيل المثال، سيتم مراعاة خصوصيتك وأمانك بشكل كبير عند استخدام بروكسي مدفوع، وسيتم تجاهلها تقريبًا مع خدمة VPN مجانية (والعكس صحيح).

- تبرز الشبكات الافتراضية الخاصة في مجال الأمان بسبب آليات التشفير التي تستخدمها لتشفير البيانات وإخفائها. لذلك سيوفر عليك ذلك من كشف بياناتك الحساسة أثناء توصيل جهاز الكمبيوتر الخاص بك عبر شبكات محفوفة بالمخاطر مثل شبكات الواي فاي العامة والتعرض للاختراق. ولكن مع ذلك، في ظل الظروف المناسبة، يمكن أن تكون خدمة البروكسي المتميزة ذات خصوصية مثل خدمة الشبكة الافتراضية الخاصة المدفوعة. طالما أن موارد البروكسي لا تتم مشاركتها، ويستخدم المستخدم خدمة مخصصة بروكسي SOCKS5 الخادم ومتصل عبر نفق مثل SSH، يمكن أن يكون الخادم الوكيل آمنًا مثل الشبكة الافتراضية الخاصة.

- بشكل عام، يعود الأمر بشكل عام إلى حالة استخدامك الخاصة وما ترغب في إنفاقه. على سبيل المثال، يمكن أن تكون الشبكات الافتراضية الخاصة رائعة لتصفح الويب ولكن يمكن أن تقلل من سرعتك وتجربتك للتطبيقات كثيفة الحركة مثل التورنت ووسائط البث. من ناحية أخرى، نظرًا لأن البروكسي لا يتعامل مع التشفير الزائد، تميل سرعته وأدائه إلى أن يكون أفضل لتطبيقات معينة مثل التورنت، والبث، وكشط الويب، وتحسين محركات البحث، والتحايل على القيود الجغرافية للرقابة، وما إلى ذلك.

احصل على قسط التأمين وكيل IPv6 عالي الأداء IPv6 اليوم وجربه مجاناً لمدة 14 يوماً.

ناقلات مجانية مستخدمة من فريبيك

0التعليقات